Tema 15 giugno 1999

Crimini informatici

di Andrea Monti e Elena Capparelli

|

"Il terrore corre sul mouse. Washington, un rapporto riservato rileva: America

indifesa dal crimine elettronico".

31 marzo 1999 - La Stampa

Articoli di questo tipo non sono casi isolati, anzi sempre più spesso, i media

dedicano spazio al "lato oscuro della Rete" e il più delle volte lo fanno

impropriamente associando azioni criminali a un movimento, quello hacker, che non ha nulla

a che vedere con la delinquenza. Oppure lo fanno seminando il panico con la notizia della

diffusione dell'ennesimo virus spesso innocuo o facilmente neutralizzabile.

Il mondo degli hacker in realtà è molto più complesso e variegato di quanto non venga

rappresentato normalmente attraverso i giornali.

| I primi episodi di sabotaggio di un sistema di comunicazione si possono

far risalire al 1846, quando un certo dottor Barbay, a proposito della sicurezza del

telegrafo affermava: "Il telegrafo elettrico non è un apparecchio affidabile. Sarà

sempre alla mercé della più piccola interruzione di giovani sfaccendati, ubriachi,

vagabondi ed individui consimili. Un uomo solo potrebbe tagliare i fili diretti a Parigi

senza essere visto e, nel giro di 24 ore, operare in altri dieci luoghi differenti senza

venire arrestato". Le affermazioni di Barbay non riguardavano certo gli hacker ma

da quel momento l’idea e il timore che dei giovani sfaccendati e vagabondi fossero in

grado di minare la sicurezza di un sistema non è mai cessata.

E, infatti, negli anni del boom del telefono qualcuno scoprì che i telefoni pubblici

americani potevano essere usati senza pagare, usando un suono, emesso ad una certa

frequenza da un fischietto commercializzato da una marca di fiocchi d’avena.

Dobbiamo

arrivare al 22 gennaio 1988 perché si verifichi il primo episodio di hackeraggio in Rete:

alle ore 20.00, Robert Tappan

Morris, un laureato della Cornell University lancia un programma in grado di girare

autonomamente per la Rete, cercare accessi ai sistemi con i quali viene in contatto e da

questi trasferire una propria copia su altri sistemi. Il sistema creato da Morris è

talmente efficiente nell’inserirsi in un sistema e riprodursi che in poche ore circa

6.000 computer, più di un decimo della Rete di allora, collassano. Dobbiamo

arrivare al 22 gennaio 1988 perché si verifichi il primo episodio di hackeraggio in Rete:

alle ore 20.00, Robert Tappan

Morris, un laureato della Cornell University lancia un programma in grado di girare

autonomamente per la Rete, cercare accessi ai sistemi con i quali viene in contatto e da

questi trasferire una propria copia su altri sistemi. Il sistema creato da Morris è

talmente efficiente nell’inserirsi in un sistema e riprodursi che in poche ore circa

6.000 computer, più di un decimo della Rete di allora, collassano.

Con il passare del tempo la rete internet cresce e cresce anche la lista dei siti hackerati. Non c’è ente

pubblico americano che non abbia subito l’onta di una intrusione.

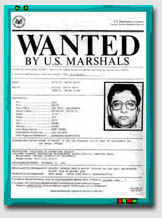

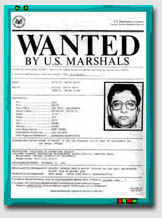

Si vocifera tra

l’altro che Kevin

Mitnick, probabilmente il più noto hacker al mondo, ora in galera con una pesante

serie di imputazioni sulle spalle, sia riuscito a penetrare anche nel computer centrale

del Norad e che dalla sua vicenda sia stata tratta ispirazione per il film "War

games". Si vocifera tra

l’altro che Kevin

Mitnick, probabilmente il più noto hacker al mondo, ora in galera con una pesante

serie di imputazioni sulle spalle, sia riuscito a penetrare anche nel computer centrale

del Norad e che dalla sua vicenda sia stata tratta ispirazione per il film "War

games".

Ma è il 15 gennaio 1990, la data che segna una svolta nel mondo dell’hacking: il

sistema telefonico dell’AT&T, la maggiore

compagnia statunitense, si blocca per dieci ore.  Paradossalmente

quell’evento, che non fu opera di nessuno, bensì si verificò a causa di un difetto

di programmazione delle centraline di commutazione, determina le condizioni per il

cosiddetto "hacker crackdown", la più feroce campagna anti-hacker mai

realizzata. Paradossalmente

quell’evento, che non fu opera di nessuno, bensì si verificò a causa di un difetto

di programmazione delle centraline di commutazione, determina le condizioni per il

cosiddetto "hacker crackdown", la più feroce campagna anti-hacker mai

realizzata.

Gli effetti del crackdown si ripercuotono in tutto il mondo ma la comunità hacker ne

esce rafforzata, registrando un aumento delle adesioni.

di Michele Alberico |

Oltre agli hacker per così dire "storici" ci sono moltissimi altri soggetti

(non definibili hacker) che orbitano in una "zona grigia" a volte sconfinando

nell'illegalità.

Esistono

diversi tipi di crimini informatici ma non esistono dati precisi, perché il numero delle

denunce è molto basso in rapporto ai casi che si verificano in concreto. In Italia, la

fonte indipendente più autorevole è il rapporto annuale preparato dal Computer Emergency Response Team

Italia. Esistono

diversi tipi di crimini informatici ma non esistono dati precisi, perché il numero delle

denunce è molto basso in rapporto ai casi che si verificano in concreto. In Italia, la

fonte indipendente più autorevole è il rapporto annuale preparato dal Computer Emergency Response Team

Italia.

I singoli navigatori possono proteggere i propri computer attraverso una serie di

operazioni tutto sommato abbastanza semplici e seguendo regole di buon senso come leggere

o aprire gli attachment senza averli controllati con l’antivirus.

Ma su cosa si basa la sicurezza di un sistema informatico come quello di un Internet

Provider?

Roberto Brunetti, amministratore delegato dell’Unidata,

spiega quali sono i sistemi di sicurezza utilizzati da un Internet Provider per garantire

la sicurezza degli utenti:

"Le misure di sicurezza che un Internet Provider deve adottare sono di vario tipo.

Ma fondamentalmente per risolvere i problemi di accesso, di sicurezza, di protezione della

Rete si usano i firewall, computer specializzati che servono a proteggere l’accesso

tra Internet e la propria rete. Un firewall è un computer che si interpone tra la propria

rete e la rete internet: ha varie capacità e, quindi, ogni pacchetto di dati, ogni

singolo elemento che transita viene analizzato; viene riconosciuto se chi li spedisce è

plausibilmente colui che è preposto a spedirli e se il destinatario di questi dati è

proprio colui che deve riceverli nell’ambito della Rete. Vede delle sequenze strane,

memorizza tutto quello che è successo e questo tipo di memorizzazione consente

eventualmente in un secondo momento di rintracciare e di ripetere all’inverso il

percorso dei dati e capire da dove viene l’attacco; contemporaneamente, avverte il

gestore del sistema che sta succedendo qualcosa di anomalo e quest’ultimo può

prendere provvedimenti, può fermare quel pacchetto di dati o inviarli ad un altro

computer non vulnerabile".

Spesso sono proprio gli hacker a possedere le

migliori competenze per svolgere questo tipo di lavoro. Possono essere molto utili a

neutralizzare la criminalità informatica, sia elevando - grazie alla diffusione libera

delle loro conoscenze - il livello di sicurezza dei sistemi, sia operando direttamente

come professionisti del settore. Tutto ciò ha un significato particolare specialmente nei

confronti di un particolare crimine informatico che ha ormai assunto rilevanza planetaria:

la creazione di virus. Spesso sono proprio gli hacker a possedere le

migliori competenze per svolgere questo tipo di lavoro. Possono essere molto utili a

neutralizzare la criminalità informatica, sia elevando - grazie alla diffusione libera

delle loro conoscenze - il livello di sicurezza dei sistemi, sia operando direttamente

come professionisti del settore. Tutto ciò ha un significato particolare specialmente nei

confronti di un particolare crimine informatico che ha ormai assunto rilevanza planetaria:

la creazione di virus.

Protezioni tecniche e antivirus sono l’antidoto per proteggere il proprio sistema

informatico da infezioni indesiderate. Su Internet è davvero facile trovare informazioni

aggiornate e indicazioni tecniche che possono diventare un valido aiuto in diverse

situazioni difficili.

Da "semplice" esercizio matematico dunque i virus si sono trasformati in una

seria minaccia per chi usa i computer. Quando le macchine erano usate praticamente solo

dagli addetti ai lavori il rischio di infezione era minimo. Con l'aumento del numero di

utenti finali non adeguatamente sensibili al problema, invece, la minaccia è diventata

concreta specie grazie alla scarsa qualità del software commerciale e alla

superficialità degli utenti.

Riferimenti bibliografici :

- "Master of deception" - M.Slatalla e J. Quittner ed. Harper Perennial

- "At large" - D.Freedman C.C. Mann ed. Simon and Schuster

- "The Fugitive Game"

- "Online with Kevin Mitnick" - J.Littman ed. Little, Brown and Company

- "The cyberthief and the samurai" - J Goodell ed. Dell Publishing

- "The hacker crackdown" - Bruce Sterling (ed. It. Giro di vite contro gli

hacker, ed. Shake)

- "Hacker" - Steven Levy (ed. it. Hacker, ed. Shake)

- "Spaghetti Hacker" S.Chiccarelli A.Monti ed.Apogeo

|

La Puntata

Il video

integrale della trasmissione visibile con RealPlayer

Testi

Archivio

puntate

|

Spesso sono proprio gli hacker a possedere le

migliori competenze per svolgere questo tipo di lavoro. Possono essere molto utili a

neutralizzare la criminalità informatica, sia elevando - grazie alla diffusione libera

delle loro conoscenze - il livello di sicurezza dei sistemi, sia operando direttamente

come professionisti del settore. Tutto ciò ha un significato particolare specialmente nei

confronti di un particolare crimine informatico che ha ormai assunto rilevanza planetaria:

la creazione di virus.

Spesso sono proprio gli hacker a possedere le

migliori competenze per svolgere questo tipo di lavoro. Possono essere molto utili a

neutralizzare la criminalità informatica, sia elevando - grazie alla diffusione libera

delle loro conoscenze - il livello di sicurezza dei sistemi, sia operando direttamente

come professionisti del settore. Tutto ciò ha un significato particolare specialmente nei

confronti di un particolare crimine informatico che ha ormai assunto rilevanza planetaria:

la creazione di virus.