|

|

Recentemente la polizia giapponese ha sventato un pericoloso traffico di cianuro via Internet propagandato attraverso un sito - prontamente tolto dalla Rete - che pericolosamente proponeva un incitamento al suicidio. La diffusione delle nuove tecnologie ha posto in primo piano il problema della sicurezza in Rete. In Italia esiste un servizio di monitoraggio della Rete che lavora per tutelare la sicurezza dei cittadini: "Monitorare la Rete significa solo rendersi conto, quotidianamente, di cosa avviene esattamente - afferma Giuseppe Messa, direttore del Servizio di Polizia Postale e delle Comunicazioni - non significa automaticamente censurare. E si tratta di una attività che compiono tutti, privati e istituzioni, in Italia e anche all'estero".

A proposito di crimini informatici un ruolo sempre più importante stanno assumendo gli hacker. Il termine viene comunemente usato dai media per descrivere l'attività dei pirati informatici che compiono azioni di sabotaggio telematico. Ma, in realtà, gli hacker fanno parte di un movimento che cerca di affermare lo spirito libertario di Internet e combattere il monopolio della Rete da parte delle istituzioni. Molte notizie su di loro sono scritte in un libro pubblicato delle edizioni Shake. Il libro si chiama "Giro di vite contro gli Hacker" e l'autore è Bruce Sterling. È lo stesso Sterling che ci spiega come mai si è diffusa l'immagine degli hacker come criminali. "Credo sia stata un'idea messa in circolazione da qualche Negli Stati Uniti l'Fbi ha arrestato Justin Petersen, un informatico di 38 anni, ritenuto responsabile del furto di centinaia di milioni via Internet. Adesso quello che è stato definito dalla stampa americana "il re dei pirati informatici" è in carcere e non può più avvicinarsi alla tastiera di un computer. Anche in Italia la polizia ha dovuto combattere più volte con pirati informatici come ci racconta ancora Giuseppe Messa: "Nel nostro paese uno dei primi episodi di pirateria informatica fu quello

dell'attacco ad Quando si parla di attività di questo tipo una cosa che risulta difficile capire è

come sia possibile infiltrarsi nei sistemi informatici protetti e vedere cosa sta

succedendo. Internet, ma anche le reti aziendali possono essere un mezzo per spiare le

azioni degli utenti. Ogni volta che digitiamo un nome o un messaggio sulla tastiera del

nostro computer, qualcuno potrebbe osservarci. Anche se ci troviamo in una stanza vuota,

ogni nostra azione può essere controllata. Le reti informatiche possono tradirci e

trasmettere a occhi indiscreti non solo i nostri messaggi di posta elettronica, ma anche

file, documenti, o l'intero percorso di una navigazione. Nel Security Lab della Intesis,

un laboratorio specializzato in sistemi di sicurezza informatici, gli esperti lavorano per

scoprire fino a che punto una determinata rete aziendale Tuttavia Internet può diventare un mezzo per combattere la criminalità come nel caso di Missing kids. Questo sito cerca di combattere la violenza esercitata sui minori, facendo circolare in tutto il mondo le immagini dei bimbi che sono stati rapiti. Fino a poco tempo fa notizie e fotografie sui bambini spariti, circolavano lentamente. Adesso grazie alla Rete, notizie di questo tipo possono arrivare in pochi secondi da un punto all'altro del pianeta. Il sito di Missingkids è un enorme archivio che contiene notizie e fotografie su bambini spariti in tutto il mondo. Internet può essere dunque un ottimo aiuto per i poliziotti, abituati fare lunghe indagini per avere informazioni. Ma le tecnologie digitali possono trovare un'altra applicazione in questo settore. Con l'aiuto del computer, si possono modificare i lineamenti del volto di un bimbo scomparso e capire come si è trasformato nel tempo. Una funzione molto utile, dal momento che a volte possono passare mesi o anni, prima di avere notizie di un bambino scomparso. Per combattere crimini di questo tipo è necessario monitorare la Rete e esercitare un controllo su di essa. Ma fino a che punto può arrivare questo controllo?

Un altro problema è che questo può entrare in contrasto con il diritto alla riservatezza, la riservatezza di chi vuole agire anonimamente sulla Rete. Quindi c'è un conflitto tra due tipi di riservatezza: da una parte io che non voglio vedere violata la mia vita privata dalla rivelazione, magari impropria, di alcuni dettagli e dall'altra gli altri che vogliono restare anonimi. Come si supera questo conflitto? Per esempio, attraverso il cosiddetto anonimato protetto: io devo dire a qualcuno chi sono e questo anonimato può essere superato, per esempio, solo con una autorizzazione del giudice quando si deve proteggere l'interesse di un altro soggetto. Questo, naturalmente, richiede un alto livello di garanzia, non chiunque, non qualsiasi scorreria di un organo di polizia può essere autorizzata, perché, altrimenti, Internet può diventare uno strumento pericolosissimo di controllo delle libere manifestazioni del pensiero dei cittadini. Attenzione! Quando si fa, per esempio, il caso della pedofilia, e un po' si demonizza Internet, ricordiamo che prima questo tipo di informazioni circolavano attraverso la posta. Oggi è molto più facile perseguire il reato su Internet di quanto non fosse prima, quando ci si serviva di mezzi più artigianali". Dunque, il controllo sulla Rete deve essere limitato ed è necessario tutelare la

privacy di chi usa questo strumento di comunicazione. Proprio per questo la polizia deve

seguire una normativa specifica che varia da un paese all'altro. |

|||

|

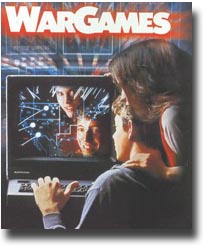

Ricordate “War

Games”, un film che ha scatenato in molti giovani ragazzi la prima passione per

computer? Il giovane protagonista del film riesce a penetrare nel sistema informatico

della sua scuola e a modificare i suoi voti; ma ben altri risultati riesce ottenere

introducendosi in sistemi di importanza maggiore come, per esempio, quello della

Ricordate “War

Games”, un film che ha scatenato in molti giovani ragazzi la prima passione per

computer? Il giovane protagonista del film riesce a penetrare nel sistema informatico

della sua scuola e a modificare i suoi voti; ma ben altri risultati riesce ottenere

introducendosi in sistemi di importanza maggiore come, per esempio, quello della

un PC della

un PC della  sia sicura. I tecnici della Intesis hanno scoperto che il trenta per cento

delle reti aziendali prese in esame non sono sicure. E' facile per un pirata aziendale

entrare in una delle maglie del sistema e accedere anche a dati confidenziali.

sia sicura. I tecnici della Intesis hanno scoperto che il trenta per cento

delle reti aziendali prese in esame non sono sicure. E' facile per un pirata aziendale

entrare in una delle maglie del sistema e accedere anche a dati confidenziali.